Implementación de hardware de métodos de identificación de huellas dactilares. |

Nikulin Oleg Yurievich

¿Cuántas contraseñas diferentes tienes que tener en mente: dos, tres o tal vez más?

¿Y qué sucederá, ¿qué pasa si olvidas tu contraseña?

Usar muchas contraseñas es al menos un inconveniente. Y una de cada aplicaciones no es segura.

Por supuesto, puedes solucionar parcialmente el problema si utilizas el sistema en tarjetas (sin contacto, inteligentes o iButton).

Pero la tarjeta puede se puede perder, se lo pueden robar y el código escrito en el teclado se puede espiar o recoger.

Los métodos ampliamente utilizados hoy en día resuelven sólo parcialmente el problema de la protección contra el acceso no autorizado a las instalaciones o a la información de la computadora.

El único identificador indiscutiblemente confiable y conveniente sólo puede ser el propio usuario, sus características biométricas únicas: la forma de sus extremidades, huellas dactilares, rostro, ojos, voz, etc. La biometría es, por supuesto, el futuro.

Y al mismo tiempo, no tan lejano.

Líder entre los sistemas de identificación biométrica

Según los expertos occidentales, el 80% del mercado biométrico hoy en día lo ocupan los dispositivos de identificación de huellas dactilares (Fig. 1). ¿Qué causó esto?

Liderazgo indiscutible de los sistemas de identificación dactilar.

En primer lugar, se trata de uno de los métodos más accesibles y económicos, ampliamente utilizado incluso antes de la aparición de los ordenadores y la televisión.

Hoy en día, el coste de algunos sistemas de identificación de huellas dactilares ya supera los 100 dólares, a pesar de que que el coste de los dispositivos, basado en otras tecnologías, oscila alrededor de los 1.000 dólares.

En segundo lugar, el método de identificación de huellas dactilares es fácil de usar, cómodo y carece de las barreras psicológicas que existen, por ejemplo, en los sistemas que requieren exposición del ojo a un haz de luz

Además, jugó un papel importante el hecho de que muchos métodos de identificación posteriores estén protegidos por patentes. Por ejemplo, IriScan es propietario de los derechos exclusivos de la tecnología de identificación del iris. Y los métodos de toma de huellas dactilares son conocidos por la humanidad desde tiempos inmemoriales y se han utilizado y se utilizan intensamente en la ciencia forense.

Tres enfoques para implementar sistemas de identificación de huellas dactilares

Hoy en día se conocen tres enfoques principales para implementar sistemas de identificación de huellas dactilares.

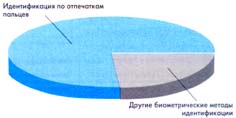

Los describiremos en orden de aparición. El método más antiguo y extendido en la actualidad se basa en el uso de ópticas prismáticas y varias lentes con una fuente de luz incorporada. La estructura de dicho sistema se muestra en la Figura 2.

Fig. 2.

Diagrama funcional del sistema SONY FIU.

La luz que cae sobre el prisma se refleja desde la superficie en contacto con el dedo del usuario y sale por el otro lado del prisma, golpeando un sensor óptico (normalmente una cámara de vídeo CCD monocromática), donde se forma una imagen.

Excepto El sistema óptico en este modelo SONY tiene un procesador incorporado (Hitachi H8 con memoria flash de 4 MB para 1000 usuarios), RAM para procesamiento interno de datos y un sistema de cifrado estándar DES.

Las desventajas de un sistema así son obvias. El reflejo depende en gran medida de los parámetros de la piel seca, la presencia de aceite, gasolina y otros elementos químicos. Por ejemplo, las personas con piel seca experimentan un efecto borroso.

El resultado es una alta tasa de falsos positivos.

Un método alternativo utiliza una técnica para medir el campo eléctrico de un dedo. usando una oblea semiconductora.

Cuando el usuario inserta un dedo en el sensor, éste actúa como una de las placas del capacitor (Fig. 3).

La otra placa del condensador es la superficie del sensor, que consta de un chip de silicio que contiene 90.000 placas de condensador con un paso de lectura de 500 ppp. El resultado es una imagen rasterizada de 8 bits de las crestas y depresiones del dedo.

Fig. 3.

Sistema de identificación basado en obleas.

Naturalmente, en este caso el equilibrio graso de la piel y el grado de limpieza de las manos del usuario no juegan ningún papel. Además, en este caso se obtiene un sistema mucho más compacto.

Si hablamos de las desventajas del método, el chip de silicio requiere funcionamiento en una carcasa herméticamente sellada y los recubrimientos adicionales reducen la sensibilidad de el sistema. Además, una fuerte radiación electromagnética externa puede tener algún efecto en la imagen.

Existe otro método para implementar sistemas. Fue desarrollado por ¿Quién? Sistemas de visión». Su sistema TactileSense se basa en un polímero electroóptico.

Este material es sensible a la diferencia de campo eléctrico entre las crestas y los valles de la piel.

El gradiente del campo eléctrico es se convierte en una imagen óptica de alta resolución, que luego se traduce a formato digital, que a su vez se puede transferir a una PC a través de un puerto paralelo o una interfaz USB.

El método también es insensible al estado de la piel y al grado de contaminación, incluida la contaminación química. Al mismo tiempo, el dispositivo de lectura es de tamaño miniatura y puede integrarse, por ejemplo, en el teclado de un ordenador.

Según los fabricantes, el sistema tiene un coste extremadamente bajo (varias decenas de dólares). .

Tabla 1. Diversas implementaciones tecnológicas de sistemas de identificación de huellas dactilares

| Propiedades | Sistema óptico | Tecnología de semiconductores | Polímero electroóptico |

| Tallas pequeñas | no | sí | sí |

| Sensibilidad a la piel seca | no | sí | sí |

| Resistencia superficial | promedio | bajo | alto |

| Consumo de energía | promedio | bajo | bajo |

| Precio | promedio | high | low |

La señal de vídeo analógico obtenida por uno de los Los métodos descritos se procesan mediante la verificación de bloques que reduce el ruido en la imagen y se convierten a formato digital, después de lo cual se extrae un conjunto de características exclusivas de esa huella digital.

Estos datos identifican de forma única a un individuo. Los datos se guardan y se convierten en una plantilla de huellas dactilares única para una persona específica. Durante la lectura posterior, se comparan las nuevas huellas dactilares con las almacenadas en la base de datos.

En el caso más sencillo, al procesar la imagen, se identifican en ella puntos característicos (por ejemplo, las coordenadas del final o bifurcación de líneas papilares, la unión de vueltas).

Puede seleccionar hasta 70 de estos puntos y cada uno de ellos puede caracterizarse por dos, tres o incluso más parámetros. Como resultado, puede obtener hasta quinientos valores de diversas características de una huella digital.

Algoritmos de procesamiento más complejos conectan los puntos característicos de la imagen con vectores y describen sus propiedades y posiciones relativas (ver Fig. 4).

Cómo Normalmente, el conjunto de datos obtenidos de una huella digital ocupa hasta 1 KB.

|

|

Fig. 4a, b.

El algoritmo de procesamiento le permite almacenar no la imagen en sí, sino su “imagen” (un conjunto de datos característicos).

Una interesante La pregunta es por qué el archivo no almacena las imágenes de huellas dactilares en sí, sino sólo ciertos parámetros obtenidos mediante diversos métodos de procesamiento de imágenes. La respuesta son recursos limitados.

El volumen de cada imagen no es tan pequeño, y cuando hablamos de una base de usuarios de varios miles de personas, el tiempo de carga y comparación de la huella digital recién recibida con las almacenadas en la base de datos puede llevar demasiado tiempo.

Y la segunda razón es la confidencialidad. A los usuarios les gusta el anonimato y no quieren que sus huellas dactilares se compartan con las autoridades sin su consentimiento o que los delincuentes simplemente las roben.

Por lo tanto, los fabricantes suelen utilizar específicamente métodos no estándar para procesar y almacenar los datos recibidos.

Por razones de seguridad, varios fabricantes (SONY, Digital Persona, etc.) utilizan herramientas de cifrado al transmitir datos. Por ejemplo, el sistema U are U de Digital Persona utiliza una clave de 128 bits y, además, todos los paquetes transmitidos tienen una marca de tiempo, lo que elimina la posibilidad de su retransmisión.

El almacenamiento y comparación de datos para la identificación suele realizarse en un ordenador. Casi todos los fabricantes de hardware, junto con el sistema, también suministran un software exclusivo, generalmente adaptado para Windows NT. Porque La mayoría de los sistemas están diseñados para controlar el acceso a la información de la computadora y están dirigidos principalmente al usuario promedio. El software es simple y no requiere configuración especial.

Soluciones típicas para proteger las PC; acceso no autorizado

Los métodos para conectar lectores de patrones papilares a una PC son bastante variados. Mucho depende de los enfoques del fabricante y del coste de los sistemas. Por ejemplo, el sistema FIU (Unidad de identificación de huellas dactilares) de SONY es un complejo ya preparado.

La unidad remota contiene no solo un escáner, sino también un dispositivo para el procesamiento de información primaria y el cifrado de los datos transmitidos.

FIU se conecta directamente al puerto serie de la PC.

Los lectores menos costosos suelen requerir hardware adicional. Por ejemplo, el sistema SACcat de SAC technologes se conecta a un PC mediante una tarjeta capturadora de vídeo con conector ISA. El módulo de captura de video se inserta en la carcasa de la computadora.

Un dispositivo similar de Key Tronic también usa una tarjeta de captura de video, pero colocada en una carcasa separada, lo que permite usar el sistema con computadoras portátiles.

Los lectores se pueden crear como un dispositivo separado o integrados en el teclado. Dichos productos son elaborados por Registro Nacional”, “¿Quién? Sistemas de visión”, “Persona digital”, etc.

Casi todos los dispositivos reciben energía de una fuente de CA externa.

Foto 1.

El sistema SACcat permite controlar el acceso a la información del ordenador.

Tabla 2 Características comparativas de varios dispositivos para proteger contra el acceso no autorizado a la información de la computadora utilizando métodos de identificación de huellas dactilares

| Característica * | U.are.U de “Persona Digital” | FIO de SONY y software I/O | BioMouse de ABC |

| Error tipo I ** | 3% | 1% | — |

| Error tipo II *** | 0,01% | 0,1% | 0,2% |

| Hora de registro | <1 segundo | 20 — 30 segundos | |

| Tiempo de identificación | <1 segundo | 0,3 seg | <1 seg |

| Dispositivo de captura externo | no | no | no |

| Cifrado | sí | sí | sí |

| Capacidad de almacenar datos | no | sí | ninguno |

| Fuente de alimentación | USB | externo | externo |

| Conexión | USB | puerto serie | puerto paralelo |

| Precio con software incluido | 200 | 650 | 300 |

* Desafortunadamente, hoy en día existe un problema real a la hora de obtener información completamente objetiva sobre diversos productos. La comunidad global aún no ha desarrollado métodos unificados para probar sistemas biométricos.

Cada fabricante realiza investigaciones independientes cuyo grado de veracidad no se puede evaluar. Por ejemplo, nadie, al indicar la probabilidad de error, indica el tamaño de la muestra y, al mismo tiempo, incluso un escolar tiene claro que la probabilidad de fracaso depende en gran medida del tamaño de la muestra. Por lo tanto, cualquier comparación sigue siendo bastante subjetiva.

** El error de tipo I (tasa de falsos rechazos) es la probabilidad de que a un usuario registrado se le niegue el acceso.

*** El error del segundo tipo (tasa de aceptación falsa) es la probabilidad con la que el sistema permite el acceso a un usuario no registrado.

Soluciones típicas para proteger instalaciones contra accesos no autorizados

Los dispositivos para controlar el acceso a los locales son más engorrosos que los lectores de ordenador. En primer lugar, no es necesario ahorrar espacio en el escritorio. En segundo lugar, los lectores deben ser autónomos, por lo que, además del escáner, se colocan un dispositivo de toma de decisiones y almacenamiento de información, un teclado (para aumentar el grado de seguridad) y una pantalla de cristal líquido (para facilitar la configuración y operación). en un caso. Si es necesario, se puede conectar al sistema un lector de tarjetas (inteligente, magnético, etc.). También hay modelos más exóticos. Por ejemplo, SONY colocó un altavoz en el cuerpo del dispositivo y Mytec cree que el futuro está en la integración de la biometría y las tabletas iButton.

Además, los dispositivos para proteger las instalaciones contra el acceso no autorizado deben permitir una fácil conexión de cerraduras eléctricas y sensores de alarma. Deben conectarse fácilmente a una red (presencia de interfaces RS-485). Por ejemplo, si un objeto tiene varias entradas, entonces todos los dispositivos deben combinarse en una red para que haya una única base. En este caso, el número de usuarios del sistema aumenta considerablemente (hasta 50.000 en el sistema Finger Scan).

Todos los dispositivos presentes en este segmento de mercado utilizan únicamente óptica. Las nuevas tecnologías se están introduciendo en los sistemas de seguridad de forma extremadamente lenta.

Todos los dispositivos presentados están destinados únicamente para uso en interiores. La superficie del escáner debe estar limpia, por lo que a priori quedan excluidos almacenes polvorientos, gasolineras, etc.

La aplicación más común son sistemas bancarios (acceso a cajas fuertes, almacenamiento de objetos de valor), control de acceso a varios clubes y residencias de campo, sistemas de comercio electrónico.

Foto 2.

El sistema Veriprint 2000 permite controlar el acceso a las instalaciones.

Tabla 3. Características comparativas de una serie de dispositivos de seguridad contra el acceso no autorizado a las instalaciones mediante métodos de identificación dactilar.

| Característica | Escaneo digital de “Identix” | Veriprint 2100 de “Identificación biométrica” |

| Error tipo I | 1% | 0,01% |

| Error tipo II | 0,0001% | 0,01% |

| Tiempo de registro | 25 seg | <5 seg |

| Tiempo de identificación | 1 segundo | 1 segundo |

| Interfaz | RS232, RS485, TTL, entrada/salida de alarma | RS232, RS485, TTL |

| Máx. número de usuarios | 50.000 (versión de red) | 8.000 |

| Memoria flash | 512 kV o 1,5 MV | 2 MV o 8 MV |

| Adición | Pantalla LCD, teclado | Pantalla LCD, teclado |

Perspectivas para la identificación de huellas dactilares

Podemos esperar sistemas más baratos en un futuro muy cercano. , como consecuencia, su distribución más amplia.

Lo más probable es que, debido a su ya relativamente bajo costo, disponibilidad y facilidad de operación, dichos sistemas se incluyan con los equipos informáticos.

Los lectores biométricos son ideales para construir sistemas rápidos y convenientes para restringir el acceso a la información, por ejemplo. sistemas de comercio electrónico y sitios de Internet.

Y aunque los equipos modernos no cumplen completamente con todos los requisitos, el precio sigue siendo bastante alto y la confiabilidad no siempre corresponde a la declarada (esto, por ejemplo , como lo demuestra un estudio de prueba de la revista Network Computing), varios fabricantes de equipos informáticos ya están integrando la biometría en sus sistemas.

Compaq, por ejemplo, lo anunció en la última exposición CeBIT-99.

La experiencia demuestra que un fuerte aumento del interés por parte de las empresas informáticas, por regla general, conduce a una mayor inversión en investigación científica y, como resultado, al surgimiento de nuevas soluciones técnicas más universales.

Добавить комментарий